Avec la crise sanitaire, nous avons dû nous réinventer et, en un temps record, nous avons basculé tous nos ateliers de coding pour enfants en mode à distance, en utilisant, comme beaucoup, l’outil de visioconférence Zoom. Après plus de 3000 heures d’ateliers depuis fin mars, nous avons pu constater que Zoom répond très bien à nos besoins avec ses fonctionnalités, notamment pour gérer efficacement un groupe d’enfants et accompagner leur apprentissage à distance.

Dès les premières alertes autour de la sécurité de Zoom, nous avons commencé à analyser les risques réels et supposés, pour surtout ne pas causer de tort aux enfants qui se connectent à nos ateliers.

Nous nous sommes penchés sur les principales failles qui ont été médiatisées :

- Le zoombombing (ou l’arrivée d’intrus dans une visioconférence)

- La vente en masse d’identifiants Zoom sur le dark web

- Zoom donnent-t-ils nos données à Facebook ?

- Zoom permet-il d’exploiter une faille sur Windows 10 ?

- Zoom permet-il à n’importe qui de voir nos communications par manquement de chiffrement?

Ce que nous retenons suite à cette analyse sont que ces problèmes sont présents dans la plupart des outils de visioconférence. Ils ont été fortement médiatisés autour Zoom du fait de sa popularité fulgurante depuis la mise en place de mesures de distanciation sociale. Ils mettent en évidence que c’est déjà en adoptant de bonnes pratiques nous pouvons reprendre le contrôle de notre sécurité sur internet.

Pourquoi cet article ?

Pourquoi cet article ?

L’ADN de Magic Makers, qui a sous-tendu sa création, son orientation pédagogique et ses choix technologiques, c’est d’aider chacun à décortiquer, comprendre, s’approprier le monde de l’informatique et de la programmation pour en avoir un regard éclairé et critique, pour savoir faire des choix qui nous semblent justes et en accord avec soi et pour adapter sa pratique.

Dans ce cadre là, notre objectif premier est d’informer, dédramatiser et démystifier et agir sur les croyances qui pèsent sur tous les pans de notre vie numérique.

L’objectif de cet article est pour nous de continuer ce rôle que l’on s’est donné en essayant de démystifier les enjeux de sécurité de l’outil Zoom et le bruit médiatique généré autour de cet outil que nous utilisons aujourd’hui dans nos ateliers à distance et d’en profiter pour faire un rappel sur les bonnes pratiques essentielles que chacun peut adopter pour mener une vie numérique responsable.

Zoom, newborn star de la distanciation sociale

Zoom client est un outil de visioconférence qui est passé en 4 mois de 10 millions d’utilisateurs à plus de 300 millions d'utilisateurs, et dont l’utilisation s’est largement diversifiée en lien avec le déploiement de mesures de distanciation sociale pour faire face à la pandémie de COVID-19.

Parmi les usages observés, on observe un usage de la plateforme dans la sphère professionnelle (télétravail, réunions entre collègues), qui est l’utilisation première prévue pour cet outil ; mais aussi dans la sphère éducative (école à distance en réaction à la fermeture des écoles) et dans la sphère privée (avec la création de nouvelles pratiques sociales, interactions familiales et amicales, rencontres associatives et sportives, etc. en réponse à la distanciation sociale imposée).

La médiatisation des failles

De ce fait, cet outil s’est vu rapidement propulsé sous les projecteurs, de la sphère médiatique à la sphère politique, le plaçant à cet instant comme un outil “incontournable”, et de ce fait regardé à la loupe par les acteurs du milieu (autres outils de visioconférence, experts en sécurité informatique, etc.). Comme tout nouvel outil prenant de l’ampleur, les questions de sécurité informatique liées à l’outil et à nos pratiques sur internet sont au coeur des préoccupations de tous. Pour éviter les amalgames et les raccourcis qui nous dé-responsabilisent voici un petit tour d’horizon des problèmes soulevés en parallèle à l’avènement de Zoom et attribués à l’outil même quand ils s’appliquent plus largement aux autres outils de visioconférence, des réponses de Zoom et des acteurs de la visioconférence à ces manquements et des pratiques que l’on peut adopter pour reprendre le contrôle de notre sécurité sur internet.

Les soucis de sécurité médiatisés et les bonnes pratiques

Quatre grandes insuffisances de sécurité informatique ont émergé récemment dans les discussions autour de l’outil Zoom.

1- Le Zoombombing

Le Zoombombing : de quoi parle t-on ?

Le premier sujet qui ressort concerne ce qui est appelé le Zoombombing.

Pour comprendre ce dont on parle, il faut savoir que le fait de créer une réunion Zoom génère un lien (url) unique d’accès, que l’on partage aux participants souhaités de cette réunion afin qu'ils puissent la rejoindre.

Derrière ce nom à sensation de “zoombombing” se cache quelque chose d’assez banal, à savoir le partage du lien d’accès d’une réunion privée sur la place publique, et donc l’accès à la réunion d’une personne non désirée. Ce phénomène n’est pas spécifiquement lié à Zoom et existe pour d’autres outils de visioconférence utilisant des url comme adresse de réunion. En effet, avec ce lien, n’importe qui peut se connecter et rejoindre la réunion, si celle-ci est mal configurée.

Pour information, la possibilité d’envoyer un lien de connexion rapidement aux participants de nos réunions est une fonctionnalité très pratique et, comme toujours en informatique, tout le sujet réside dans l'équilibre entre fonctionnalité et sécurité.

Comment restreindre l’accès et éviter le Zoombombing ?

Pour assurer la confidentialité de nos réunions nous avons plusieurs recours.

Tout d’abord essayer autant que possible d’éviter la diffusion large de liens privés. Cette pratique vaut autant pour vos réunions avec un outil de conférence à distance que pour les liens de vos documents de travail, de votre numéro de téléphone privé ou même de vos photos de famille. Ce sujet reste dans la même lignée que celui de la gestion de profils publics et privés sur les réseaux sociaux : il s‘agit de déterminer la publicité que l’on fait des contenus que l’on crée et de ses données personnelles. Pour revenir à Zoom et aux autres outils de visioconférence, nous devons exiger des outils que nous utilisons des gardes-fous car on n’est pas à l’abri d’une diffusion malencontreuse.

Dans le cas de Zoom, trois mécanismes sont implémentés pour restreindre la diffusion : la possibilité d’ajouter un mot de passe aux réunions pour en limiter l’accès, la possibilité de créer une salle d'attente virtuelle à partir de laquelle l’animateur de la réunion peut accorder l’accès à la réunion au cas par cas aux seules personnes souhaitées et enfin la possibilité de verrouiller la réunion à un moment pour en interdire l’accès à toute personne supplémentaire.

2- La vente de comptes Zoom sur le dark web

“Sur le dark web, 530 000 comptes Zoom sont achetables pour moins de 0,0020 centimes de dollars chacun !!”

Wow, ça, ça fait peur.

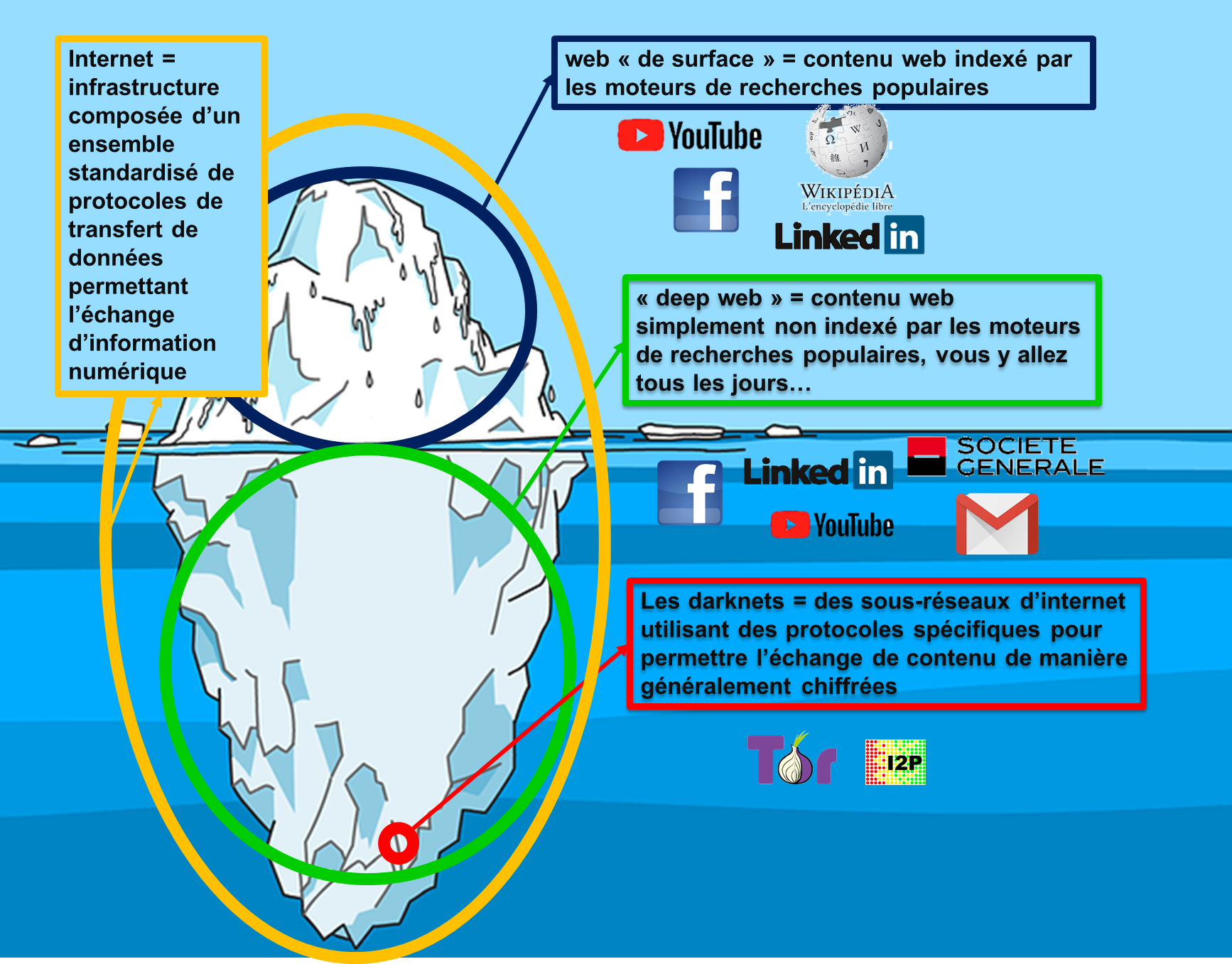

Regardons de plus près de quoi on parle vraiment. Tout d’abord comment nos identifiants Zoom ont atterri là bas? En fait, pour ces 530 000 comptes, l’origine de leur présence sur le dark web n’est pas une fuite d’informations de Zoom. Cette base de données de comptes à été construite en testant les paires identifiant/mot de passe qui ont fuité des grands acteurs d’internet par le passé et qui se trouvaient déjà accessibles sur le dark web. Au vu de la popularité de Zoom, les acteurs du dark web s’y sont intéressés et ont testé leurs bases d’identifiants piratés pour identifier lesquels étaient des comptes zooms valides, afin d’en faire commerce. Cette technique s'appelle le “credential stuffing”. On parle ici de centaines de millions (oui ça fait beaucoup) de mots de passe récupérés auprès des grands acteurs d’internet au fil des années et des piratages passés, indépendamment du sujet actuel autour de Zoom.

source: https://fr.wikipedia.org/wiki/Web_profond

Comment agir contre le credential stuffing ?

Du coup panique ou pas de panique? Cela dépend ici entièrement de la manière dont nous gérons notre vie numérique.

Avons-nous le même mot de passe et le même identifiant sur chaque plateforme? (exercice pratique: prenez 10 secondes pour compter vos mots de passes différents). Nous ne préconisons pas la panique mais la prise de contrôle de notre usage du numérique et préférons rappeler ici quelques conseils :

- Être alertes et choisir les sites sur lesquels nous créons des comptes en décidant de leur donner nos données

- Eviter les mots de passe évidents (date de naissance, prénom, 12345, 00000 etc.)

- Préférer le “single sign on” (SSO) c’est à dire le fait de se logger et de s’enregistrer, non pas en créant un compte de toute pièce sur chaque site, mais en faisant appel à des fonctionnalités comme le “Google sign in”, le Live ID de Microsoft, ou encore le Yahoo ID, si vous êtes à l’aise avec le fait d’utiliser ces outils. En utilisant cette fonctionnalité, nous ne communiquons aucune information d’identification auprès du site que nous rejoignons car c’est Google ou Microsoft (par exemple) qui s’occupent de certifier notre identité. De ce fait, si le site ou service que nous venons de rejoindre se fait pirater, nos identifiants ne seront pas récupérés puisque non stockés sur le site en question.

- Utiliser un service de gestion de mot de passe qui nous génère des mots de passe compliqués, qui s’en souvient pour nous, qui sonde Internet pour vérifier que ces paires n’y sont pas présentes et qui nous alerte en cas de récupération de nos comptes.

- Générer des mots de passe uniques avec des spécificités pour chaque site (exemple : mot de passe standard+nom du site ou initiales du site pour s’en souvenir, etc.) et avoir des bases de mots de passe différents pour les sites sensibles (banque, etc.) et les sites moins importants

- Et surtout : changer régulièrement nos mots de passe! (oui on parle bien de ce mot de passe auquel vous venez de penser et que vous traînez depuis plus de 3 ans)

3- Zoom donnent-t-ils nos données à Facebook ?

En Mars 2020 une polémique a défrayé la chronique autour de la transmission de données d’utilisateurs de Zoom à facebook. Cela concernait les utilisateurs qui se connectaient par le Single Sign On “Login with Facebook”. Concrètement, les développeurs de Zoom avaient utilisé pour implémenter ce service le kit de développement fourni par Facebook, qui effectivement récoltait plus de données que celles strictement nécessaires à la connexion.

Suite à la découverte du problème, les développeurs de Zoom ont supprimé le kit de développement Facebook de leur application et ont recodé la fonctionnalité de sorte que les utilisateurs puissent toujours se connecter via Facebook sur leur navigateur internet sans leak de données.

Le problème n’est donc plus d’actualité, et c’est un bon exemple de la médiatisation forte sur un sujet sensible (la protection des données, Facebook), qui mène de fait à une résolution rapide. L’information de la faille peut continuer à circuler quand bien même le problème est déjà résolu et nous invite à questionner la fraîcheur des articles que l’on lit.

4- Les identifiants Windows récupérables

Très récemment, il existerait une faille dans Zoom qui permettrait de récupérer nos identifiants de connexion Windows!

Quels identifiants sont réellement récupérables ?

Pour le comprendre, nous allons préciser tout d’abord de quel type d’informations il s’agit. Il existe différents types d’adresses qui, permettent d’avoir accès à des ressources, des informations. Parmi les plus connues, on retrouve les adresses URL (https://www.magicmakers.fr) qui permettent d’avoir accès à des sites internet. On retrouve aussi les chemins d’accès à des fichiers sur un ordinateur (C:\Utilisateurs\le nom de l'utilisateur\…) qui permettent de montrer le chemin de stockage d’un fichier ou d’une application. Il en existe une troisième, appelée “chemin UNC”, qui permet d’accéder aux dossiers et aux fichiers sur un réseau d’ordinateurs (\\<nom de l’ordinateur>\<dossier partagé>\). Pour pouvoir accéder à ces ressources partagées sur le réseau, Windows envoie le nom d’utilisateur et son mot de passe chiffré sur le réseau. Si le réseau local (chez nous, ce sont en général nos box internet) est mal configuré et que quelqu’un de malveillant y est connecté, cette personne peut récupérer ces identifiants et tenter de déchiffrer le mot de passe.

Dans le cas de Zoom et de la médiatisation de ce sujet, et ce jusqu’à début avril dernier, si un lien UNC était posté dans le chat de Zoom, il s’affichait comme lien cliquable. Cela permettait à une personne malveillante d’abuser de la confiance des interlocuteurs en leur faisant cliquer sur un tel lien, tout en attendant sur le réseau local (encore faut-il y accéder) pour récupérer les identifiants et pouvoir ensuite essayer de les craquer. Tout un programme !

Réponse de Zoom

Dans la foulée de la médiatisation de ce risque que posait le formatage des chemins UNC en les rendant cliquables, Zoom a été mis à jour. Zoom, une fois à jour, n’affiche ainsi plus les chemins UNC comme des liens cliquables, mais n’affiche plus aucun autre lien (dont les URL) comme cliquable.

Attention aux liens cliquables

Plus largement que la mise à jour technique que cela a soulevé et permis, il est important de rester alerte sur nos pratiques, relatives aux liens qui sont partagés, quelle que soit la plateforme. Il existe des sites dangereux, comme nous le rappellent de temps en temps nos navigateurs, et suivre n’importe quel lien peut avoir des conséquences plus graves que le partage de nos identifiants chiffrés sur notre réseau local. La bonne nouvelle c’est que nous avons le pouvoir de décider à qui nous faisons confiance et sur quel lien cliquer !

5- Le Chiffrement

Chiffrement de bout en bout : ce que cela veut dire

Est-ce que n’importe qui peut avoir accès à nos conversations Zoom puisqu’elles ne sont pas chiffrées de bout en bout ?

Sans entrer dans un cours de crypto, finalement, de quoi parle t-on quand on parle de chiffrement de bout en bout? Il s’agit d’une communication chiffrée d’un bout à l’autre (merci pour l’évidence), c’est à dire qu’entre le chiffrement du message (ou flux vidéo) sur la machine de l’émetteur et le moment du déchiffrement sur la machine du récepteur, personne d’autre ne peut avoir accès à l’information en tant que telle (on dit “en clair” quand l’information n’est pas chiffrée). Dans ce cas là, ni le fournisseur d’accès à internet, ni les gouvernements qui possèdent les câbles de communication, ni même les opérateurs de l’outil (exemple ici les entreprises de visioconférence) n’ont accès à l’information.

Dans le cas de Zoom et de la plupart des outils de visioconférence à date, dont Google Meet et Jitsi, le chiffrement n’est pas assuré de bout en bout. Cela ne signifie pas que tout le monde y a accès, car nos communications restent chiffrées entre notre machine et les serveurs de Zoom et entre les serveurs de Zoom et nos interlocuteurs. Du coup, le seul endroit où la communication est en clair est le serveur de Zoom qui héberge la visioconférence. Et les seules personnes qui peuvent y avoir accès sont un sous groupe des employés de Zoom, responsables de l’administration des serveurs (sauf bien sûr s’ils se font hacker…).

Qui est impacté par ce mode de chiffrement ?

Qui est donc impacté par ce mode de chiffrement ? Dans une certaine mesure, tout le monde, car cela signifie qu’à un moment dans nos communications sur ces plateformes de visioconférence, quelqu’un chez Zoom, chez Google ou encore chez Jitsi peut avoir accès (selon les restrictions internes dues au fonctionnements de ces acteurs) à nos échanges. En élargissant la réflexion, au vu du volume de données qui transitent (rappel : 300 millions d’utilisateurs), du temps de stockage limité et du nombre limité de personnes ayant accès aux communications en clair, dans le cas d’une volonté malveillante de récupération des information pour en tirer profit, les cibles principales devraient avoir assez de valeur pour mériter l’effort. En conséquence, ceux qui sont les plus sensibles sont par exemple les institutions étatiques, les entreprises dont le secret professionnel est à très haute valeur “marchande” et les opposants politiques dont les communications peuvent être surveillées.

Prise de conscience et réponse de Zoom

Avec ce coup de projecteur centré sur Zoom, cela soulève une nouvelle fois cette question de la confidentialité de nos échanges sur internet et nous pousse à nous demander si les autres services que nous utilisons implémentent le chiffrement de bout en bout et de quelle manière nous sommes concernés par ce besoin de confidentialité absolue.

En réponse à ce constat de faiblesse de leur chiffrement, Zoom n’est, à date, pas passé pour autant à un chiffrement de bout en bout à cause de la complexité de l’implémentation. Ils ont en revanche réagi en mettant à jour leur algorithme de chiffrement vers le standard élevé d’AES 256-bits GCM (prévu pour le week end du 26 avril 2020) et en permettant à leurs utilisateurs payants de choisir la zone géographique dans laquelle se trouve le serveur qui héberge leurs visioconférences.

Ces problèmes vont permettre aux outils et aux utilisateurs de visio de progresser

Malgré les manquements de ces outils de visioconférences et les questions que cela génère sur nos pratiques, ce focus sur Zoom et sur ses failles a de nombreux impacts positifs sur le milieu des outils de visioconférences, tant pour les outils nouvellement arrivés sur le marché que pour les ténors du milieu, en les poussant à communiquer sur leur solidité, en améliorant constamment leur offre. Le focus médiatique sur Zoom ne doit pas faire oublier que tout outil doit être questionné et peut faire face à ces problèmes.

La nécessité d’utiliser ces outils, au vu du contexte de crise sanitaire, les rend certes indispensables, mais pousse les experts de la cybersécurité, les journalistes, les concurrents à scruter et pointer les défaillances.

Il serait naïf de croire que seules les failles médiatisées existent. Le développement de tout outil informatique passe par des étapes d’amélioration constante et par la confrontation à ses propres manquements et aux erreurs inhérentes à leur développement.

Pour autant, les changements et les améliorations sont rapides, les entreprises réactives, et tout change très vite, et il nous semble important de rester vigilant sur l’actualité et la justesse des informations qui nous parviennent, afin de nous faire un avis pertinent et à jour sur ces outils. Vu la réactivité des créateurs des outils que l’on utilise, il est donc important de continuer à mettre à jour nos logiciels, et bénéficier ainsi des dernières mises à jour en termes de sécurité.

Bien que l’on ait le droit d’exiger des outils que l’on utilise un standard de sécurité élevé, il est aussi de notre devoir de nous acculturer aux bonnes pratiques de notre présence sur internet. Pour rappel, environ 90% des attaques de sécurité informatique sont le résultat d’une erreur humaine et non d’une faille de code ou d’architecture logicielle.

Bénéficier du monde numérique que nous construisons, avec tous ses avantages en terme de communication mondialisée et d’accès généralisé à la connaissance et à l’information, vient avec une prise de risque d’exposition de nos données et nos communications. Ce risque est présent dans tout usage et tout logiciel que nous utilisons même si aujourd’hui ce sont les outils de visioconférence qui sont au devant de la scène.

C’est pour cela que chez Magic Makers, notre but premier est d’informer, d’accompagner et de responsabiliser les jeunes afin de leur permettre de naviguer dans le monde qu’ils construisent au quotidien par leurs usages.

Chez Magic Makers, nous nous questionnons au quotidien sur nos outils et ceux auxquels nous confrontons nos makers. Dans cette même volonté, nous continuons à utiliser Zoom pour ses fonctionnalités et la réactivité de leurs réponses aux failles trouvées dans leur logiciel par la communauté de la sécurité informatique mais n’arrêtons pas de questionner cet outil et d’explorer les alternatives..

Romain Liblau & Marilyn Hodé

Responsables Pédagogiques de Magic Makers

Listes d’articles et sources :

- article Mozilla sur le zoombombing

- article Wikipedia sur le “deep web”

- article Le Figaro “credential stuffing”

- article de BleepingComputer

- article Wikipedia sur le “credential stuffing”

- article de Numerama sur le chiffrement

- site CVE (liste publique de failles de sécurité informatique) : https://cve.mitre.org/

- recherche CVE sur le sujet de “Zoom” : https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=zoom

- comment lire et comprendre les CVE : https://www.redhat.com/fr/topics/security/what-is-cve

- https://www.lebigdata.fr/zoom-ios-donnees-facebook